Après l’installation de LAPS (https://thierrybtblog.wordpress.com/2018/04/22/laps-securisation-active-directory-1-3/), cet article présente la mise en œuvre de la solution.

Il y a quelques prérequis pour permettre à une machine d’être éligible LAPS.

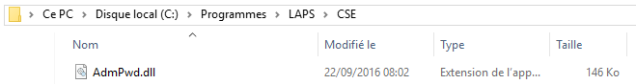

– La DLL AdmPwd.dll (présente dans le répertoire C:\Program Files\LAPS).

– Les droits de modification de mot de passe pour le compte de la machine (droit de modifier le mot de passe de son compte administrateur).

– Une GPO positionnée sur la machine.

L’installation de la DLL se fait depuis les sources d’installation utilisées dans la partie 1/3 (https://thierrybtblog.wordpress.com/2018/04/22/laps-securisation-active-directory-1-3/).

Double-cliquez sur le MSI pour installer en mode graphique.

Les machines clientes de la solution ne doivent pas installer les outils d’administrations. Seul l’ajout de la DLL AdmPwd.dll est nécessaire.

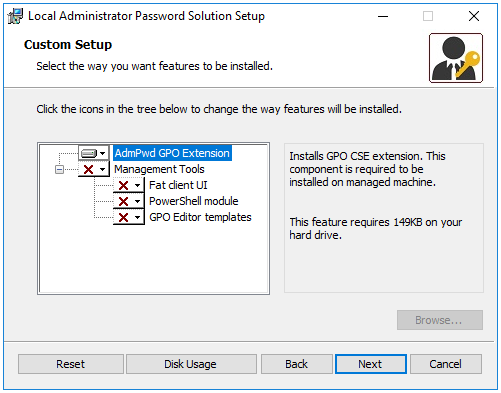

Dans les options d’installations, choisir « AdmPwd GPO Extension ».

Validez les options par défaut pour le reste de l’installation. La DLL est ajoutée dans le répertoire « C:\Programmes\LAP\CSE ».

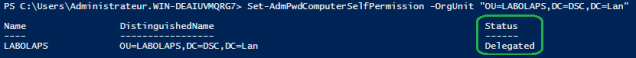

Une machine de test est créée dans l’OU « OU=LABOLAPS,DC=DSC,DC=Lan ».

Nom de la machine : DSC1

Les machines de cette OU doivent avoir les droits pour modifier leur mot de passe administrateur local. Cette permission est appliquée à l’aide de la commande Powershell suivante :

Set-AdmPwdComputerSelfPermission -OrgUnit « OU=LABOLAPS,DC=DSC,DC=Lan »

Le statut des machines de cette OU devient « Delegated ».

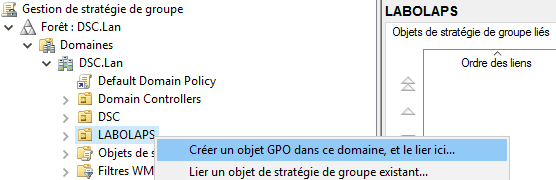

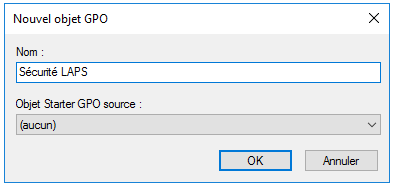

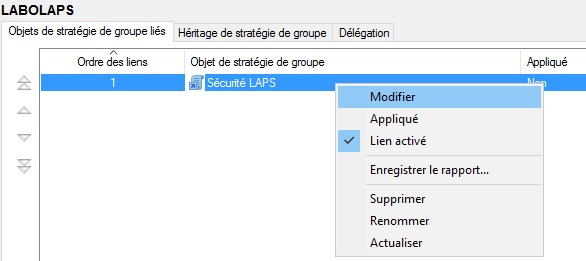

Sur un contrôleur de domaine, lancez la console Gpmc.msc. Se positionner sur l’OU cible et choisir « Créer un objet GPO dans ce domaine, et le lier ici… »

Nommez la GPO et choisir « Modifier ».

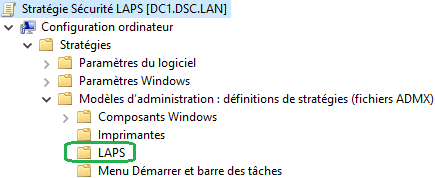

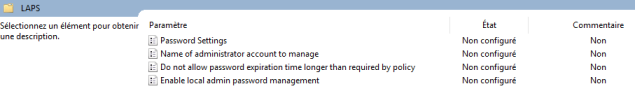

Le modèle d’administration a été enrichi, les paramètres LAPS sont disponibles.

Pour une mise en œuvre simple de la solution, activez le local admin password et activez puis paramétrez les password settings.

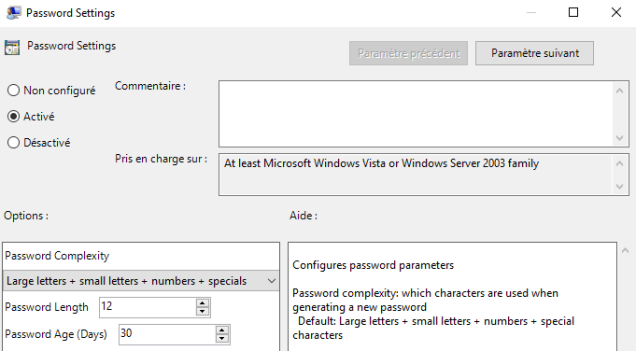

Password Settings :

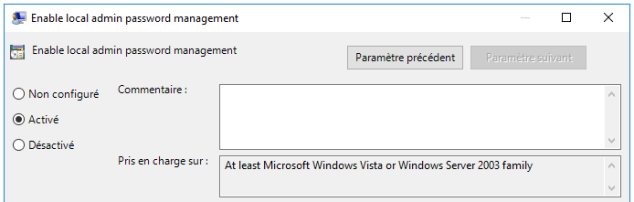

Enable local admin password management:

Sur la machine de test DSC1, rafraichir l’application des GPO.

Gpudate /force

Les opérations sont terminées. Pour vérifier le bon fonctionnement, se connecter sur le contrôleur de domaine choisi dans la première partie (1/3), dans cet exemple, DC1.

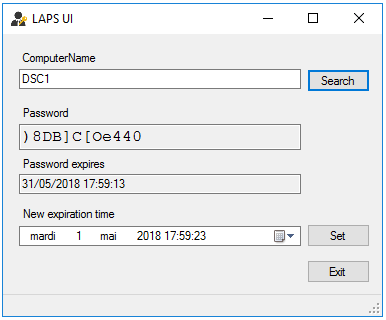

Lancez l’exécutable AdmPwd.UI présent dans le répertoire C:\Program Files\LAPS.

Renseignez le nom de la machine DSC1, puis « Search » (Le compte utilisé doit avoir les droits nécessaires).

La GPO a été appliquée (complexité du mot de passe + 12 caractères). Une connexion sur la machine avec le compte administrateur est possible avec le mot de passe généré. La gestion du mot de passe administrateur local est bien assurée par la machine.

La mise en œuvre présentée est une mise en œuvre simple de LAPS.

La documentation éditeur présente en détail une utilisation avancée de la solution (document LAPS_OperationsGuide.docx).

http://www.microsoft.com/en-us/download/details.aspx?id=46899

Le chapitre 2.2.1 du document (Removing Extended Rights) explique notamment comment restreindre les droits à quelques utilisateurs uniquement.

Le chapitre 5 (Troubleshooting) présente en détail les erreurs courantes.

La partie 3/3 de cet article (à venir) présentera la mise en œuvre de LAPS au travers de DSC.

PS : la mise en oeuvre de la solution LAPS peut aider à la préparation de l’examen Microsoft 70-744, Securing Windows Server 2016.

https://www.microsoft.com/en-us/learning/exam-70-744.aspx